Đi làm nhiều anh/chị hỏi về giải pháp phòng, chống thất thoát dữ liệu (DLP – Data Loss Prevention) quá, nên em xin phép căn cứ nhận thức, hiểu biết của mình về giải pháp này xin phép được nêu vấn đề và tạo môi trường để chúng ta cùng trao đổi, bàn luận ạ.

Với xu thế hội nhập quốc tế mạnh mẽ trong triển khai ứng dụng nền tảng số, chuyển đổi số như hiện nay thì việc bảo vệ thông tin, dữ liệu của cá nhân, tổ chức, doanh nghiệp trở thành mối quan tâm đặc biệt khi mà tội phạm mạng, tin tặc đang ngày càng gia tăng mạnh hoạt động tấn công mạng, đánh cắp thông tin, dữ liệu quan trọng của cá nhân, tổ chức, doanh nghiệp. Đứng trước thác thức rất lớn như vậy, việc triển khai các giải pháp phòng chống tấn công mạng đã và đang được các cơ quan, tổ chức triển khai. Tuy nhiên, có quá nhiều khái niệm về giải pháp thiết bị được nêu ra như: Tường lửa, Tường lửa ứng dụng, Tường lửa cứng, Tường lửa mềm, Tường lửa cơ sở dữ liệu…; Giải pháp giám sát cảnh báo, giải pháp phòng chống tấn công có chủ đích, giải pháp phòng chống mã độc…; Giải pháp bảo mật dữ liệu, giải pháp phòng chống thất thoát dữ liệu… có rất nhiều tên gọi khác nhau. Trong đó, giải pháp phòng, chống thất thoát dữ liệu (sau đây gọi tắt là: DLP – Data Loss Prevention) được nhiều người quan tâm và chưa biết nó là gì, nó có tác dụng dụng, cơ chế hoạt động và chức năng ra sao, do đó, xin phép được trình bày hiểu biết của cá nhân em như sau ạ (các giải pháp khác em sẽ trình bày trong bài viết khác nhé):

I. Hiểu sao cho đúng về DLP

1. Tổng quan về giải pháp DLP

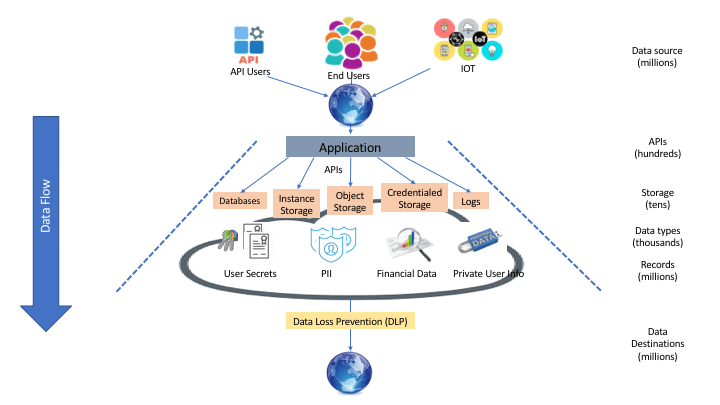

DLP là một giải pháp bảo mật toàn diện được thiết kế để ngăn chặn việc rò rỉ dữ liệu nhạy cảm từ bên trong hệ thống ra bên ngoài, thông qua các kênh giao tiếp khác nhau như: email, mạng nội bộ, các giao thức truyền tải dữ liệu như FTP, web… hoặc các dịch vụ điện toán đám mây. Các giải pháp này tập trung vào giám sát và kiểm soát mọi hành vi truy xuất, chia sẻ và lưu trữ thông tin, dữ liệu nhằm đảm bảo rằng dữ liệu nhạy cảm, quan trọng không bị lộ lọt hoặc sử dụng sai mục đích, trái quy định của pháp luật.

DLP có thể được triển khai ở nhiều lớp khác nhau trong hệ thống, từ việc giám sát luồng dữ liệu mạng (Network DLP) đến việc kiểm tra từng hành vi của người dùng (Endpoint DLP). Những hệ thống này có thể phân tích toàn bộ nội dung truyền tải trong hệ thống và cảnh báo hoặc ngăn chặn ngay lập tức nếu phát hiện vi phạm chính sách bảo vệ dữ liệu.

2. Áp dụng giải pháp DLP ở đâu trong hệ thống?

Lưu ý: DLP có thể là bộ giải pháp được triển khai trên nhiều môi trường, thành phần khác nhau, không nhất thiết phải nằm ở một vị trí nhất định nào đó trong hệ thống.

Giải pháp DLP có thể được áp dụng trên nhiều môi trường và thành phần khác nhau bên trong hệ thống thông tin của tổ chức, doanh nghiệp, cụ thể:

a) Network DLP (DLP trên mạng)

- Triển khai tại cổng mạng: DLP có thể được áp dụng tại điểm kiểm soát chính của mạng (Firewall hoặc Gateway) để giám sát và kiểm tra tất cả luồng dữ liệu ra vào mạng. Đây là nơi dữ liệu từ các ứng dụng và hệ thống bên trong có thể được gửi ra ngoài thông qua các giao thức như HTTP, HTTPS, FTP, SFTP, SNMP – email… và các ứng dụng nền tảng điện toán đám mây.

- Bảo vệ trước tấn công mạng từ bên ngoài: Các giải pháp của các hãng bảo mật như Palo Alto và Fortinet tích hợp chặt chẽ trong các thiết bị, giải pháp tường lửa và hệ thống ngăn chặn, phòng chống tấn công xâm nhập (IPS/IDS) để đảm bảo rằng dữ liệu không bị đánh cắp hoặc gửi ra ngoài bởi các cuộc tấn công mã độc từ bên ngoài. SSL/TLS Decryption giúp giám sát ngay cả khi dữ liệu được mã hóa.

b) Endpoint DLP (DLP trên thiết bị người dùng)

- Triển khai trên các thiết bị cá nhân: DLP có thể được áp dụng trực tiếp trên các máy tính, laptop hoặc các thiết bị di động của cán bộ, nhân viên. Các giải pháp từ các hãng bảo mật như Cisco, Fortinet và Check Point có thể giám sát và kiểm tra mọi tệp tin và dữ liệu mà người dùng có thể gửi đi từ máy tính, bao gồm cả khi sử dụng email, sao chép dữ liệu vào ổ đĩa USB hoặc truyền tải tệp lên đám mây.

- Bảo vệ chống lại các hành vi vô ý hoặc cố ý từ bên trong: Những hành động như sao chép thông tin nhạy cảm vào ổ đĩa ngoài, tải dữ liệu lên dịch vụ lưu trữ đám mây hoặc gửi email chứa dữ liệu quan trọng ra ngoài đều có thể bị chặn lại. Ví dụ, tính năng Fingerprinting của Fortinet giúp theo dõi và phát hiện khi tệp tin quan trọng bị chỉnh sửa hoặc bị truy xuất trái phép.

c) Cloud DLP (DLP trên đám mây)

- Triển khai trên các nền tảng đám mây: Với sự phát triển của các dịch vụ SaaS (Software as a Service) và làm việc từ xa, các giải pháp DLP có thể mở rộng sang môi trường đám mây. Các nhà cung cấp như: Cisco (Umbrella, Cloudlock) và SonicWall (Capture Cloud) tích hợp các tính năng DLP với bảo mật đám mây, giúp kiểm tra và bảo vệ dữ liệu ngay cả khi nó được lưu trữ hoặc truyền tải qua các dịch vụ đám mây như Google Drive, Dropbox hoặc các ứng dụng SaaS.

- Bảo vệ dữ liệu khi làm việc từ xa hoặc lưu trữ trên các nền tảng đám mây: Khi nhân viên sử dụng các ứng dụng đám mây, DLP có thể giám sát việc truy xuất dữ liệu và ngăn chặn rò rỉ thông tin nhạy cảm ra ngoài.

d) Email DLP (DLP trên email)

- Triển khai trên hệ thống email: Các giải pháp như SonicWall, Fortinet và Cisco có tích hợp với hệ thống email để giám sát và kiểm soát nội dung email gửi ra ngoài. Bất kỳ thông tin nào nhạy cảm như: tài liệu tài chính, số thẻ tín dụng hoặc thông tin cá nhân, đều có thể bị phát hiện và ngăn chặn, cảnh báo.

- Bảo vệ dữ liệu trong trao đổi qua email: Email là một trong những kênh phổ biến nhất mà dữ liệu nhạy cảm có thể bị lộ ra ngoài, do vậy, DLP giám sát chặt chẽ mọi tệp đính kèm và nội dung email để ngăn chặn thất thoát dữ liệu.

3. DLP bảo vệ được gì bên trong hệ thống?

a) Thông tin nhạy cảm của doanh nghiệp

Giải pháp DLP giúp bảo vệ các loại thông tin, dữ liệu của tổ chức, doanh nghiệp quan trọng như:

- Dữ liệu tài chính: Các báo cáo tài chính, thông tin kế toán, dữ liệu giao dịch tài chính và các tài liệu liên quan đến việc mua bán, sáp nhập đều có thể được bảo vệ khỏi việc rò rỉ hoặc truy cập trái phép.

- Sở hữu trí tuệ: Các giải pháp như của Check Point với khả năng kiểm soát chi tiết nội dung và các cảnh báo dạng “just-in-time” giúp ngăn chặn việc sao chép hoặc gửi đi các tài liệu nghiên cứu, phát triển sản phẩm và bí mật thương mại.

- Thông tin chiến lược: Các tài liệu liên quan đến chiến lược kinh doanh, kế hoạch tiếp thị hoặc dự án quan trọng đều có thể được bảo vệ bởi DLP để tránh bị phát tán, đánh cắp, rò rỉ ra bên ngoài.

b) Dữ liệu khách hàng và thông tin cá nhân

Các giải pháp DLP giúp cán bộ, nhân viên tuân thủ các quy định bảo mật như GDPR hoặc HIPAA, bảo vệ các loại dữ liệu cá nhân (PII) và thông tin sức khỏe (PHI). Ví dụ, thông tin CCCD, CMND, tài khoản ngân hàng, thẻ tín dụng, số hộ chiếu hoặc thông tin nhạy cảm về khách hàng có thể bị phát hiện và chặn nếu có ý định gửi đi trái phép.

Ví dụ: Palo Alto sử dụng Deep Content Inspection để phát hiện các loại dữ liệu như thông tin thẻ tín dụng, tài khoản ngân hàng hoặc số nhận diện cá nhân (CCCD – ID), giúp đảm bảo dữ liệu khách hàng không bị rò rỉ.

c) Bảo mật luồng dữ liệu qua các giao thức

Giải pháp DLP có khả năng bảo vệ thông tin, dữ liệu được truyền qua các giao thức mạng điển hình như:

- HTTPS, SSL/TLS: Giải mã và kiểm tra lưu lượng mã hóa (như: Fortinet , Juniper…), giúp đảm bảo rằng không có dữ liệu nhạy cảm nào bị ẩn đi trong các kết nối mã hóa.

- Giao thức FTP và Email: Giám sát và chặn việc truyền tải dữ liệu qua các kênh truyền thống như FTP hoặc email.

d) Phát hiện và ngăn chặn các hành vi bất thường

DLP không chỉ bảo vệ dữ liệu mà còn giúp phát hiện các hành vi bất thường hoặc gian lận từ nội bộ, như cố gắng gửi dữ liệu ra ngoài không hợp lệ. Các giải pháp được cung cấp của Cisco với Talos Intelligence hoặc Fortinet với Fingerprinting giúp theo dõi và phân tích hành vi, từ đó phát hiện và ngăn chặn các vi phạm.

Ngoài ra, hiện nay các nhà cung cấp giải pháp còn bổ sung các kỹ thuật tiên tiến trong giải pháp DLP như:

Để phòng ngừa, ngăn chặn trước những thay đổi nhanh chóng và năng động trong bảo vệ dữ liệu, các hệ thống DLP cung cấp các công cụ và kỹ thuật phát hiện tiên tiến ngày càng trở nên cần thiết như:

- Học máy để phát hiện bất thường: Thuật toán học máy (ML) có khả năng phân tích lượng lớn dữ liệu để xác định các mối đe dọa tiềm ẩn đối với bảo mật dữ liệu. Khi giải pháp tự học và thích ứng với các phương pháp tấn công mới, các hệ thống DLP được tăng cường ML trở nên hiệu quả hơn theo thời gian trong việc phát hiện các mối đe dọa tinh vi mà các công cụ truyền thống bỏ qua.

- Phân tích nội dung sâu: Hệ thống DLP tiên tiến có khả năng phân tích dữ liệu sâu, đào sâu vào nội dung của tệp và email để phân tích văn bản, hình ảnh và thậm chí là mã để phát hiện các mối đe dọa bị che giấu. Các hệ thống này có khả năng quét dữ liệu được ngụy trang hoặc thậm chí được mã hóa để xác định các rủi ro bảo mật tiềm ẩn.

- Phát hiện tấn công lừa đảo và phần mềm độc hại: DLP hiện đại cung cấp khả năng quét và thông báo theo thời gian thực, đồng thời có thể xác định vị trí các trường hợp nhiễm phần mềm độc hại và các nỗ lực lừa đảo khi chúng diễn ra. Do đó, các giải pháp DLP tiên tiến cho phép nhân viên an ninh phản ứng nhanh với các cuộc tấn công trước khi chúng leo thang thành vi phạm.

Các mối đe dọa hiện đại đối với tính toàn vẹn của dữ liệu đòi hỏi các giải pháp DLP hiện đại để giám sát và kiểm soát dữ liệu nhạy cảm theo thời gian thực, trên nhiều môi trường và nền tảng.

Giải pháp DLP từ các hãng cung cấp như Palo Alto, Fortinet, Cisco, Check Point, Juniper, và SonicWall mang lại khả năng bảo vệ mạnh mẽ cho hệ thống mạng và dữ liệu của doanh nghiệp. Nó có thể được áp dụng rộng rãi trong mọi kênh giao tiếp dữ liệu, từ mạng nội bộ, endpoint cho đến đám mây, giúp ngăn chặn các rủi ro liên quan đến rò rỉ dữ liệu nhạy cảm. Tùy thuộc vào cấu trúc hệ thống và yêu cầu bảo mật của doanh nghiệp, bạn có thể lựa chọn giải pháp phù hợp nhất với quy mô và mức độ quan trọng của dữ liệu cần bảo vệ.

II. So sánh cơ chế hoạt động của DLP với các giải pháp tường lửa khác

DLP và các giải pháp tường lửa – Firewall (bao gồm: WAF, External Firewall, Internal Firewall, Database Firewall, APT Firewall, Network Firewall…) đều là các thành phần quan trọng trong hệ thống thông tin, nhưng chúng có sự khác biệt về cơ chế hoạt động, tính năng, bản chất, mục tiêu bảo vệ, cách thức triển khai, và ý nghĩa đối với hệ thống thông tin. Dưới đây là so sánh chi tiết giữa DLP và các giải pháp Firewall:

1. Cơ chế hoạt động

a) DLP (Data Loss Prevention)

- Cơ chế hoạt động: DLP tập trung vào giám sát và kiểm soát việc truy xuất, truyền tải và lưu trữ dữ liệu nhạy cảm để ngăn chặn thất thoát thông tin ra ngoài hệ thống. Nó kiểm tra nội dung của dữ liệu (data inspection) để phát hiện dữ liệu nhạy cảm và áp dụng các quy tắc bảo mật cụ thể cho việc sử dụng và truyền tải dữ liệu đó.

- Mục tiêu: DLP kiểm soát chính xác các loại dữ liệu cụ thể, bao gồm thông tin cá nhân, tài liệu kinh doanh quan trọng, sở hữu trí tuệ, dữ liệu tài chính, v.v.

b) Firewall (Tường lửa)

- Cơ chế hoạt động: Firewall chủ yếu hoạt động bằng cách phân tích và kiểm soát luồng truy cập mạng dựa trên các quy tắc và chính sách bảo mật. Tường lửa theo dõi các gói tin (packets) dựa trên địa chỉ IP, giao thức và cổng mạng, đồng thời quyết định cho phép hoặc chặn các gói tin dựa trên các quy tắc đó.

- Mục tiêu: Firewall tập trung vào việc bảo vệ mạng khỏi các mối đe dọa đến từ bên ngoài, ngăn chặn truy cập trái phép và các cuộc tấn công mạng vào hệ thống.

2. Tính năng và bản chất

a) DLP

- Tính năng chính:

- Giám sát nội dung và phát hiện dữ liệu nhạy cảm.

- Kiểm soát việc truyền tải, sao chép và chia sẻ dữ liệu.

- Chặn hoặc cảnh báo khi có hành vi thất thoát dữ liệu.

- Báo cáo chi tiết về hoạt động liên quan đến dữ liệu nhạy cảm.

- Bản chất: DLP hoạt động ở mức độ dữ liệu, bảo vệ dữ liệu dựa trên nội dung và ngữ cảnh, không chỉ kiểm soát luồng truy cập mạng mà còn theo dõi cách dữ liệu được sử dụng và truyền tải.

- Ví dụ về DLP: Phát hiện và chặn việc gửi email chứa thông tin tài chính nhạy cảm ra ngoài, kiểm soát việc tải tệp lên đám mây hoặc sao chép dữ liệu vào USB.

b) Firewall

- Tính năng chính:

- WAF (Web Application Firewall): Bảo vệ các ứng dụng web khỏi các cuộc tấn công như SQL injection, cross-site scripting (XSS) và các lỗ hổng ứng dụng khác.

- External Firewall: Bảo vệ hệ thống mạng trước các mối đe dọa từ bên ngoài, như tấn công DDoS, Brute-Force và các loại tấn công xâm nhập khác.

- Internal Firewall: Kiểm soát và giới hạn lưu lượng truy cập giữa các phần của hệ thống mạng nội bộ, giúp cô lập và bảo vệ các hệ thống quan trọng bên trong mạng.

- Database Firewall: Bảo vệ cơ sở dữ liệu khỏi các cuộc tấn công hoặc truy cập trái phép, kiểm soát các truy vấn đến cơ sở dữ liệu để đảm bảo tính bảo mật và tuân thủ các chính sách.

- APT Firewall (Advanced Persistent Threat): Tường lửa được thiết kế để chống lại các cuộc tấn công mạng tinh vi và kéo dài (APT) thông qua phát hiện và ngăn chặn hành vi bất thường trong hệ thống.

- Network Firewall: Bảo vệ toàn bộ hệ thống mạng thông qua việc giám sát và kiểm soát luồng dữ liệu ra/vào mạng dựa trên các quy tắc bảo mật.

- Bản chất: Firewall hoạt động ở mức độ mạng (Network level) và mức ứng dụng (Application Level) bảo vệ hệ thống khỏi các cuộc tấn công bên ngoài và đảm bảo lưu lượng mạng tuân thủ các quy tắc bảo mật.

3. Mục tiêu bảo vệ

a) DLP

- Mục tiêu bảo vệ: DLP bảo vệ dữ liệu nhạy cảm và đảm bảo rằng nó không bị truy xuất, sử dụng hoặc phát tán trái phép, cả từ bên ngoài lẫn bên trong hệ thống. DLP nhắm vào các hành vi có thể dẫn đến thất thoát dữ liệu như gửi email, sao chép tệp tin, tải tệp lên đám mây, hoặc truyền tải thông tin qua mạng.

b) Firewall

- Mục tiêu bảo vệ: Firewall bảo vệ hạ tầng mạng và ứng dụng khỏi các cuộc tấn công bên ngoài. Các loại firewall khác nhau sẽ có các mục tiêu bảo vệ cụ thể:

- WAF bảo vệ ứng dụng web.

- External Firewall bảo vệ toàn bộ hệ thống mạng khỏi các cuộc tấn công từ Internet.

- Internal Firewall bảo vệ các phân đoạn mạng nội bộ.

- Database Firewall bảo vệ cơ sở dữ liệu khỏi truy cập trái phép hoặc tấn công.

- APT Firewall bảo vệ hệ thống trước các cuộc tấn công nâng cao và tinh vi.

- Network Firewall bảo vệ hệ thống mạng tổng thể bằng cách kiểm soát lưu lượng ra/vào.

4. Cách thức triển khai

a) DLP

- Triển khai: DLP có thể được triển khai ở nhiều vị trí trong hệ thống, bao gồm:

- Endpoint DLP: Triển khai trên máy tính cá nhân, laptop, và các thiết bị di động để giám sát và kiểm soát dữ liệu.

- Network DLP: Triển khai tại các gateway mạng hoặc firewall để giám sát lưu lượng dữ liệu ra vào.

- Cloud DLP: Áp dụng cho các dịch vụ đám mây để kiểm soát việc truy cập và truyền tải dữ liệu trên các nền tảng đám mây.

b) Firewall

- Triển khai: Firewall được triển khai tại các điểm chiến lược trong hệ thống mạng để kiểm soát lưu lượng:

- External Firewall: Đặt tại cổng kết nối giữa mạng nội bộ và Internet.

- Internal Firewall: Đặt trong các phân đoạn của hệ thống mạng nội bộ.

- WAF: Đặt trước các ứng dụng web để bảo vệ chúng khỏi các cuộc tấn công ứng dụng.

- Database Firewall: Triển khai để bảo vệ các cơ sở dữ liệu trọng yếu.

- APT Firewall: Được triển khai tại các điểm mạng quan trọng để phát hiện và chặn các mối đe dọa tinh vi.

5. Ý nghĩa đối với hệ thống thông tin

a) DLP

- Ý nghĩa: DLP đóng vai trò quan trọng trong việc bảo vệ thông tin nhạy cảm và giảm thiểu rủi ro về việc thất thoát dữ liệu. Nó giúp doanh nghiệp tuân thủ các quy định bảo mật (GDPR, HIPAA, PCI DSS), bảo vệ danh tiếng và tránh các hậu quả pháp lý do rò rỉ thông tin.

b) Firewall

- Ý nghĩa: Firewall là lớp bảo vệ mạng đầu tiên, ngăn chặn các cuộc tấn công từ bên ngoài và bảo vệ hệ thống khỏi các mối đe dọa mạng. Firewall giúp duy trì sự toàn vẹn của mạng, đảm bảo rằng các tài nguyên và dịch vụ quan trọng không bị xâm phạm hoặc gián đoạn do tấn công.

III. Cơ chế hoạt động và tính năng của một số hãng cung cấp giải pháp DLP

Để đi sâu hơn vào cơ chế và tính năng DLP của từng hãng cung cấp thiết bị tường lửa, tôi sẽ giải thích chi tiết hơn các yếu tố cụ thể như quy trình hoạt động, phân tích dữ liệu, cơ chế phát hiện và chặn dữ liệu rò rỉ, cũng như các tính năng mở rộng. Dưới đây là chi tiết từng hãng một:

1. Palo Alto Networks

Cơ chế hoạt động

- Deep Content Inspection (DCI): Palo Alto sử dụng công nghệ DCI để quét sâu vào nội dung dữ liệu truyền qua hệ thống. Các thông tin như dữ liệu cá nhân (PII), thông tin thẻ tín dụng và dữ liệu tài chính được nhận dạng thông qua việc phân tích nội dung (content scanning).

- Signature-based Detection: Các chữ ký bảo mật (security signatures) được dùng để phát hiện các mẫu dữ liệu nhạy cảm đã được định nghĩa trước, như số tài khoản ngân hàng hoặc mã bảo mật.

Tính năng DLP

- Data Pattern Matching: Hệ thống sử dụng các mẫu dữ liệu (data patterns) để tự động phát hiện các loại thông tin như mã số thuế, số thẻ tín dụng và email. Cơ chế này giúp hệ thống xác định chính xác loại dữ liệu cần bảo vệ.

- User-based Controls: Palo Alto tích hợp với hệ thống quản lý người dùng, cho phép thiết lập các quy định DLP dựa trên danh tính người dùng. Ví dụ: dữ liệu của người dùng A sẽ có các hạn chế khác với người dùng B.

- Accurate Content Classification: Sử dụng công nghệ phân loại nội dung chính xác để phân tích và xác định dữ liệu nhạy cảm. Ví dụ: nếu tệp tin chứa thông tin khách hàng hoặc thông tin mật của công ty, hệ thống sẽ chặn hoặc mã hóa nội dung.

- Multi-layered Approach: Kết hợp với các cơ chế bảo mật khác như IPS (Intrusion Prevention System) và antivirus, giúp giám sát toàn bộ hệ thống mạng trong cả môi trường đám mây và on-premise.

Mở rộng

- Integration with Prisma Access: Tích hợp với nền tảng bảo mật đám mây của Palo Alto để mở rộng DLP từ mạng nội bộ ra đến các hệ thống đám mây, đảm bảo bảo mật dữ liệu toàn diện.

2. Fortinet

Cơ chế hoạt động

- Content Analysis: Fortinet sử dụng công nghệ phân tích nội dung toàn diện, bao gồm cả email, web và giao thức FTP. Các mẫu dữ liệu có thể được định nghĩa dựa trên quy tắc doanh nghiệp (customized rules) hoặc dựa trên các từ khóa cụ thể (dictionary-based).

- Fingerprinting Technology: Một điểm mạnh của Fortinet là công nghệ “fingerprinting”. Khi tệp tin được tải lên hoặc sao chép, hệ thống sẽ ghi lại “dấu vân tay” của tệp, giúp phát hiện nếu cùng tệp đó được chia sẻ ra ngoài.

Tính năng DLP

- Advanced Data Identification: Fortinet cho phép phân loại và phát hiện các dạng dữ liệu khác nhau dựa trên nội dung cụ thể, ví dụ: tệp tin PDF chứa các số thẻ tín dụng hoặc tệp Word chứa mã định danh cá nhân.

- Customizable Policies: Doanh nghiệp có thể tạo các chính sách bảo mật dữ liệu tùy chỉnh, giúp định nghĩa chính xác những thông tin nào được phép truyền ra ngoài, qua các kênh như email hoặc các dịch vụ chia sẻ file.

- Threshold-based Control: Fortinet cung cấp khả năng kiểm soát dựa trên ngưỡng, cho phép cảnh báo khi có sự gia tăng bất thường trong việc gửi dữ liệu nhạy cảm, và tự động chặn dữ liệu vượt quá ngưỡng.

- SSL/TLS Decryption: Fortinet có khả năng giải mã lưu lượng SSL/TLS để phát hiện và kiểm tra các tệp mã hóa, đảm bảo rằng dữ liệu nhạy cảm không bị truyền qua các kênh mã hóa mà không bị giám sát.

Mở rộng

- FortiSandbox Integration: Fortinet tích hợp tính năng DLP với FortiSandbox, một nền tảng phân tích và phát hiện phần mềm độc hại, giúp phát hiện dữ liệu nhạy cảm trong các tệp tin đáng ngờ.

3. Cisco

Cơ chế hoạt động

- Flow-based Monitoring: Cisco sử dụng cơ chế giám sát dòng dữ liệu (flow monitoring) để giám sát lưu lượng mạng theo thời gian thực, phát hiện các hành vi bất thường liên quan đến việc rò rỉ dữ liệu.

- Cisco Talos Intelligence: Cisco tích hợp DLP với hệ thống thông minh bảo mật Talos, giúp phát hiện và ngăn chặn các mối đe dọa bảo mật mới nhất, đặc biệt là các mối đe dọa liên quan đến DLP.

Tính năng DLP

- Contextual Data Awareness: Cisco không chỉ dựa vào nội dung mà còn xem xét ngữ cảnh dữ liệu. Ví dụ, nếu dữ liệu nhạy cảm đang được chuyển ra ngoài từ một quốc gia không được phép, hệ thống sẽ tự động chặn lại.

- Automated Policy Enforcement: Cisco sử dụng cơ chế tự động thực thi chính sách để ngăn chặn việc gửi dữ liệu không được phép, chẳng hạn như các email chứa thông tin bí mật không thể ra ngoài mạng công ty.

- Incident Response Integration: Cisco tích hợp DLP với hệ thống phản ứng sự cố (incident response), cho phép phát hiện nhanh chóng các vi phạm DLP và cung cấp báo cáo chi tiết để khắc phục sự cố kịp thời.

Mở rộng

- Umbrella and Cloudlock: Cisco cung cấp tích hợp với các giải pháp bảo mật đám mây như Cisco Umbrella và Cloudlock để mở rộng khả năng DLP ra ngoài mạng truyền thống và vào các dịch vụ SaaS.

4. Check Point

Cơ chế hoạt động

- Identity Awareness: Check Point tập trung vào việc nhận dạng người dùng, xác định các hành vi dựa trên danh tính của người dùng trong mạng, từ đó áp dụng các chính sách DLP phù hợp.

- Context-based Detection: Hệ thống phát hiện dựa trên ngữ cảnh, cho phép phát hiện và chặn rò rỉ dữ liệu dựa trên nhiều yếu tố khác nhau như nguồn gốc dữ liệu, địa chỉ IP và loại giao thức.

Tính năng DLP

- User-based Data Protection: Các quy định DLP có thể được thiết lập dựa trên từng nhóm người dùng, với các quyền truy cập và chia sẻ dữ liệu khác nhau.

- Granular Content Control: Tính năng kiểm tra chi tiết nội dung giúp Check Point phát hiện các loại dữ liệu cụ thể, ví dụ: thông tin cá nhân, dữ liệu tài chính, và tài liệu mật.

- Just-in-time User Alerts: Check Point cung cấp khả năng cảnh báo người dùng ngay lập tức khi họ chuẩn bị gửi thông tin nhạy cảm ra ngoài. Từ đó, người dùng có thể kiểm tra và sửa lỗi trước khi dữ liệu bị gửi.

Mở rộng

- Threat Extraction and Emulation: Tích hợp với các tính năng bảo mật như Threat Extraction và Emulation giúp loại bỏ nguy cơ lây nhiễm mã độc trong quá trình xử lý tệp tin trước khi chuyển dữ liệu ra ngoài.

5. Juniper Networks

Cơ chế hoạt động

- Protocol-based Analysis: Juniper tập trung vào phân tích các giao thức dữ liệu (protocol inspection), giúp phát hiện các hành vi truyền tải dữ liệu không an toàn, đặc biệt là qua các giao thức không được mã hóa như FTP hoặc HTTP.

- Stateful Inspection: Sử dụng công nghệ kiểm tra trạng thái (stateful inspection) để giám sát các phiên kết nối mạng và phát hiện hành vi bất thường liên quan đến chia sẻ dữ liệu.

Tính năng DLP

- File Integrity Monitoring: Juniper cung cấp khả năng giám sát tính toàn vẹn của các tệp tin, đảm bảo rằng không có tệp dữ liệu nhạy cảm nào bị thay đổi hoặc truyền ra ngoài mà không được phát hiện.

- SSL Inspection: Hệ thống có khả năng giải mã và kiểm tra lưu lượng SSL để phát hiện dữ liệu nhạy cảm ẩn trong các phiên kết nối mã hóa.

- Data Leakage Prevention Rules: Các quy tắc DLP có thể được cấu hình tùy chỉnh, cho phép doanh nghiệp kiểm soát chi tiết việc chia sẻ dữ liệu, từ đó đảm bảo an toàn cho các thông tin nhạy cảm.

Mở rộng

- Sky Advanced Threat Prevention: Juniper tích hợp DLP với Sky ATP, giúp phát hiện và ngăn chặn các tệp chứa phần mềm độc hại hoặc lỗ hổng bảo mật trước khi chúng có thể gây hại cho hệ thống.

6. SonicWall

Cơ chế hoạt động

- Real-time Deep Packet Inspection (DPI): SonicWall sử dụng cơ chế kiểm tra gói dữ liệu sâu theo thời gian thực để phát hiện các tệp tin hoặc nội dung dữ liệu nhạy cảm. DPI cho phép phân tích toàn bộ nội dung, kể cả các tệp tin được nén hoặc mã hóa.

Tính năng DLP

- Compliance-based Policies: SonicWall cung cấp các chính sách DLP sẵn có để giúp doanh nghiệp tuân thủ các quy định bảo mật như GDPR, HIPAA, PCI DSS. Điều này giúp dễ dàng áp dụng các quy tắc bảo vệ dữ liệu mà không cần cấu hình quá phức tạp.

- Real-time Alerts and Blocking: Tính năng cảnh báo và chặn dữ liệu theo thời gian thực giúp ngăn chặn các hành vi rò rỉ dữ liệu ngay khi xảy ra.

- Email Security: SonicWall tích hợp DLP với hệ thống bảo mật email, giúp ngăn chặn việc gửi email chứa dữ liệu nhạy cảm hoặc đính kèm tệp tin có nguy cơ cao.

Mở rộng

- Capture Cloud Platform: SonicWall tích hợp với nền tảng đám mây Capture Cloud để mở rộng khả năng DLP ra các môi trường đám mây, cho phép bảo mật dữ liệu ngay cả khi làm việc từ xa.

Tất cả các nhà cung cấp trên đều có các tính năng mạnh mẽ và khả năng mở rộng tùy theo nhu cầu tổ chức, doanh nghiệp. Việc lựa chọn sản phẩm phù hợp sẽ phụ thuộc vào môi trường cụ thể, quy mô tổ chức và yêu cầu bảo mật chi tiết hơn.

Trong trường hợp cần tư vấn về giải pháp nên áp dụng cho phù hợp với tổ chức, doanh nghiệp mình. Bạn có thể liên hệ tôi để được giải đáp hoàn toàn miễn phí và mình không bán giải pháp, mình chỉ hỗ trợ, giúp đỡ các bạn để cùng mục tiêu bảo vệ tốt hơn nữa hệ thống thông tin chúng ta đang quản trị, vận hành và bảo vệ.

Chúc các bạn ngày làm việc vui vẻ và hiệu quả.

Thân gửi, Trọng Anh.